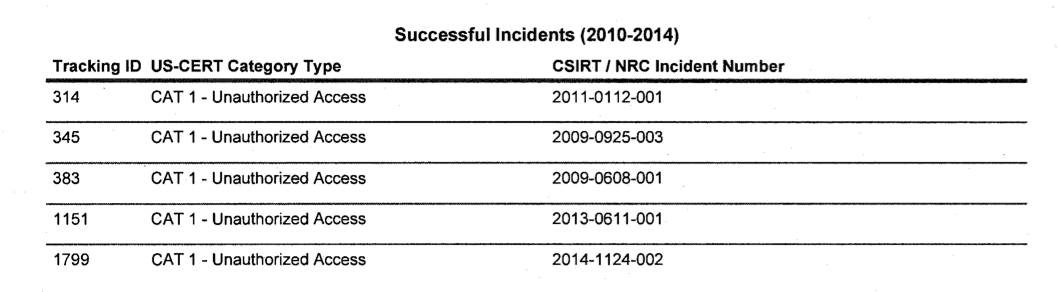

米国連邦政府で原子力発電所の安全規制などを担当し、福島原発事故でも日本における復旧作業に強くコミットした米国原子力規制委員会(NRC)が、2010年から2014年までの間に合計287回のサイバーアタックを受け、うち5回は防御が突破されて被害を受けていたことが、アメリカ情報公開法に基づく本紙の情報公開請求で分かった。

(公開された、5件のサイバー攻撃成功事例およびアメリカ政府が付けた認知コード。無権限者によるアクセスとなっている。)

漏洩した情報の内容や攻撃者が誰か等については不明だが、可能性としては①国防上の秘密または原子力施設の運営ノウハウを、関連産業の企業主体や他国の政府機関などが得ようとした②テロリストなどによる施設への直接的な打撃を与える目的、攻撃の下準備としての情報収集、などが可能性としてある。

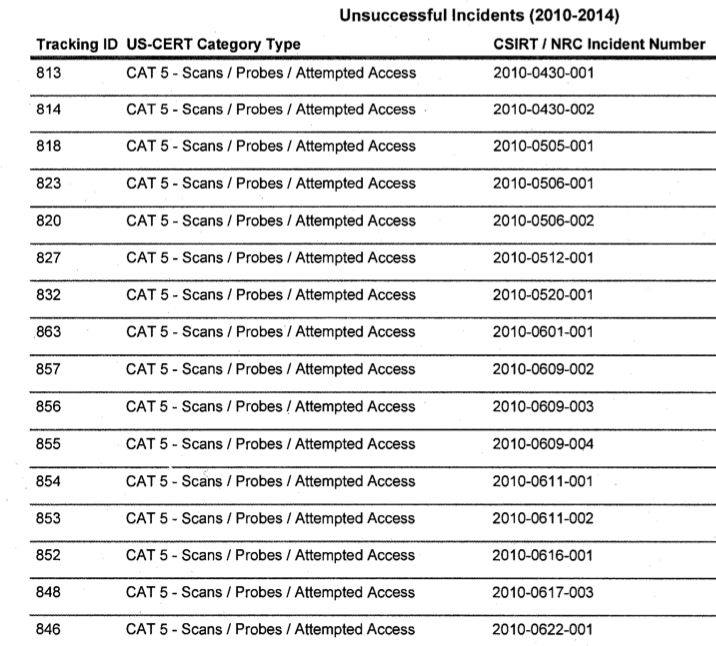

(不成功に終わったサイバー攻撃の事例一覧より。約1週間に1回のハッキングが認知されている。)

また後掲記事リンクの通り、アメリカNRCは福島事故についても日本政府に協力、事故直後には日本政府以上に詳細な記録を作成して保存していることなどからすると、2011年以降の漏洩データ中には、日本の福島原子力発電所関係の情報が含まれていた可能性もある。

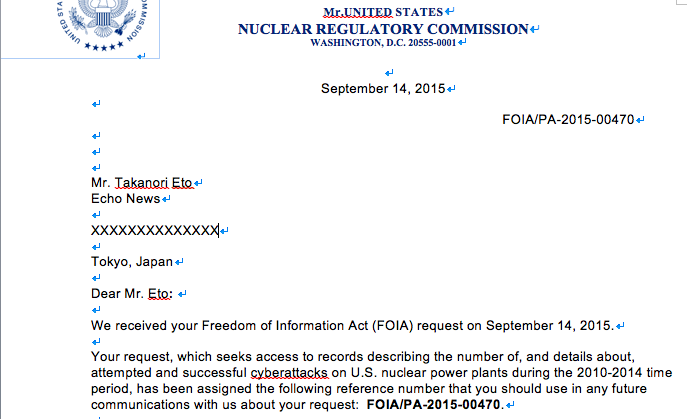

一方で、米国の民間原子力発電所が2010年から2014年に受けたサイバー攻撃の件数と成功数・失敗数についても開示請求を行ったところ、アメリカ原子力規制委員会は情報を持っていないことが判明。

(民間事業者宛のサイバーアタックに関する情報公開請求に関する、米連邦NRCからの受理通知書。住所欄のみ筆者が改変)

当然だが、サイバーアタックにおいては、規制する政府機関への攻撃と同じかそれ以上に、原発を運転する民間事業者への攻撃が深刻な被害をもたらし得る。そのところ、攻撃件数についての基本的データも規制当局が認知出来ていない点や、その当然の帰結として、原子力発電所の設置許可や運営許可においてもサイバー攻撃への脆弱性が考慮されていないと考えると、少なくともアメリカでは原子力施設の規制基準自体が時代の進歩について行っていないように見える。

(上記の民間原発宛てサイバーアタックに関する開示請求・ケースナンバー2015−470への応答。「米国原子力規制委員会保有資料には見あたらなかった」とある。)

現在、大国同士のサイバー冷戦が大きな課題となっているほか、ISISによる英国政府国務大臣の電子メールアカウント傍受(テレグラフ紙英文リンク参照)も、先月明らかになったところである。

なお現在、本紙は日本の原子力規制委員会へは同様の開示請求を行ってはいない。理由は①仮に開示されても開示請求で取られる予算が回収されないおそれがある点と②そもそも手続を出すのも時間がかかること③あとまた日本法と現在の運用の下では不開示となる蓋然性が高いからである。

日本政府の自主的な情報公開が望まれる〜とかの「べき論」は大新聞の社説みたいで意味が無いので書いても仕方がないが、それでも、日本政府においてはアメリカの例を他山の石として民間事業者からのサイバーアタック被害報告も集約するべきと思われる(やりそうにないし、電力会社もまともに報告するとは思えないが)。

なお原子力関係のサイバーアタックについては、核兵器開発や管理と、核テロ対策の一部などを所掌する米国エネルギー省が1131回のサイバーアタックを受けて、うち159回で防御を突破されたことが、USA TODAY紙によるアメリカ情報公開法に基づいた情報公開請求で明らかになり、報じられ(英文リンク参照)ている。

今回のNRCあての、米国連邦情報公開法に基づく情報公開請求は、上記USA TODAY報道(筆者は、国内でのサイバー研究者夏井高人教授のブログを基に知った)を端緒にして9月14日にメールで行ったものである。完全な応答が10月10日に来たので、皮肉なことに案の定、日本政府の一般的な事務処理スピードに比べてアメリカに聞く方が早いということになっている(*)。

関連記事リンク1「日本政府にない福島第1事故の議事録、米国が保有 アメリカ情報公開法で公開」

関連記事リンク2 仏アレバ社の極めて悲観的なワーストシナリオ 3週間で全ての燃料プールが溶融開始

関連記事リンク3 【福島事故】東芝 2011年4月に米国政府へ10年の復旧計画【秘密文書】

関連記事リンク4 近藤駿介氏の最悪シナリオは1535本ではなく1096本だけの溶融を仮定と新たな政府見解

関連記事リンク5 外務省委託レポート 『原発は過疎地へ優先的に配置してある』『1機が事故で急性死亡は最大1万8千人』『以上の情報は原発反対の世論に繋がるので、非公表』

関連記事リンク6 米国政府、福島第一原発事故直後に5本の最悪シナリオを作成 1つは東京直撃か 米情報公開法で開示

関連記事リンク7 米国原子力規制委員会・福島事故の最悪シナリオを情報公開決定(2014/4/10・追加資料を更新)

関連記事リンク8 アメリカ政府・福島事故時の東電担当者らのフルネームとメールアドレスを大量に情報公開

関連記事リンク9 福島第1原発事故 米国政府に800ページ強のインテリジェンス機関レポート

関連記事リンク10 米国NSA、福島原発事故時の通信傍受が発覚 2号機からの燃料露出をレポート

関連記事リンク5”外務省委託レポート 『原発は過疎地へ優先的に配置してある』『1機が事故で急性死亡は最大1万8千人』『以上の情報は原発反対の世論に繋がるので、非公表』”

*このサイトは同分野について、日本語でオープンに提供されているものとしては、筆者の知る限りもっとも網羅的かつ迅速で、エッジの効いたものである。

はて、では同じ2010年から2014年の期間において認知された、米エネルギー省に対するハッキングの回数および成功率と原子力規制委員会に対する攻撃回数及び成功率、漏洩したデータのリスクは、どう比較して評価するべきだろうか。

まず、攻撃回数だけから見るならばエネルギー省へのものがNRC向けよりも約4倍である。ここからは攻撃者側で、原発よりも核兵器関係の機密を盗もうという意図が強いという仮説も立てることが出来る。しかし一方でエネルギー省は石油備蓄など、核開発以外のエネルギー行政も司っているため、経済スパイの目的で行われた攻撃も含まれていた可能性があり、回数の違いだけから攻撃者の意図については即断できない。

また成功率についてはどうだろう。これは①攻撃側の能力と②防御側の防御態勢両方に依存するうえに、①②のいずれも明らかではないため直接的な評価は出来ない。ただ①も②も、対象となる情報のセンシティブ度に依存して高度となるという推論は、常識的に可能である。

この観点から見ると、エネルギー省情報は機密性及びそれへの攻撃防御技術が極めて高いものから、それ程ではないものまで幅が広い。例えばだがエネルギー省の持っているデータでも石油の備蓄量関係は、センシティブ度がまだ低いほうであろうが、核兵器開発技術は極めて機密性が高い。

なので、サイバー攻撃の成功率が10%以上というデータがあっても、どれ程に米国政府のセンシティブ情報が漏れやすいかは言いにくいものがある。

一方で原子力規制委員会は、原子力発電所の規制が中心のため核兵器ほどではないが、類型的にセンシティビティの高い情報を軸として、扱っている訳である。なので、アタックの成功率が1.5%程度というデータは相応に整ったセキュリティ体制への攻撃の成功率がこれくらいであるのだなという参考とできるかもしれない。

ただし、問題は攻撃回数そのものをどう評価するかにもつきまとう。例えば攻撃の中にはあえて相手の防御力を試すために行う威力偵察的なものが含まれ得る。また、「1回」としてカウントされているアタックの属性も公表されたデータのみからは即断できない。例えばDDOS攻撃があったとしたら、それは当然に複数箇所からのアクセスなのだがこれを一度のインシデントとして扱うか複数回として扱うかの問題である。

いずれにせよ、今回のNRC文書は、「原子力専門」の米国行政機構に対する攻撃回数とその成功数であるという点では、多少なりとも先行のUSA TODAY記事に含まれていなかった知見を部分的に教示するものである。

【江藤貴紀】