PCやスマートフォンに対するハッキングウェアを作成、販売するイタリア企業、hacking team社(以下、ハッキング社) がハッカーにサイバー攻撃されて大量の電子メールがネットにアップされた後ウィキリークスに公開された皮肉な事件で大量に公開されたメールから、同社と日本政府諜報機関の接触があったことがマーティンウイリアムス氏の指摘で分かった。

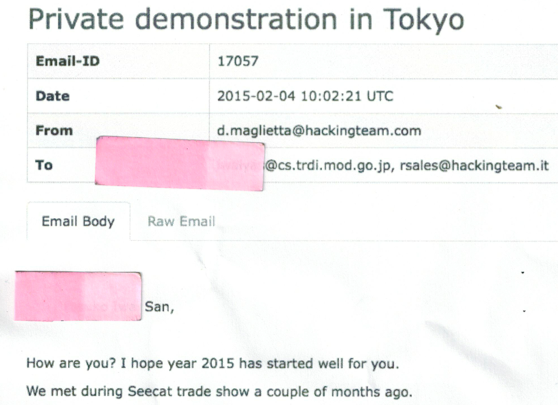

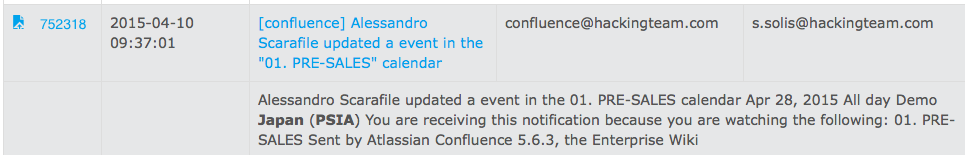

会談が行われたのは、漏洩した文書によれば2015年4月28日で、東京駅八重洲口近くの会議場が使われたとされる。

ただし、多少の留保が必要である。すなわち、マーティン氏は流出メールが指しているのは公安調査庁(PSIA)と述べているものの、原文では法務省傘下の「Police Intelligence (Ministry of Justice)」となっている。

そして、公安調査庁は警察とは別種の機関であり通常の警察権限はなく、一方で日本の警察は法務省の傘下にあるわけでもない。従って、この表現はハッキング社による日本の政府組織の理解不足が原因であり、この文書だけではどの組織を指しているのかは確定できない。

可能性としては①公安調査庁②検察庁(法務省の下部機関であり、捜査権限も有する)③じつは法務省とは関係ない、警視庁ないしその他警察の組織(アメリカなど外国では司法省の部局としてFBIがあるので、日本の警察組織も同じようなものと誤解することはあり得る)という3通りがあり得る(*1)。

それはさておき、公開されたメールによるとハッキング社は日本政府のインテリジェンス職員に対してアンドロイド、デスクトップ、iOSなどをハックするデモンストレーションを見せたそうである。

そうして「スカイプの通話やフェイスブックのメッセージ、ワッツアップのチャットや位置情報」を解読(solution)して見せたところ、日本政府の人間は文字通りに目を輝かせていたという。

またこの種の技術は日本の諜報機関が持っていないため是非とも導入したいと日本側担当者(他のメールでもしばしば出てくるのでメインのコンタクト窓口と思われる)は述べている(ただし情報機関員のいうことなので、本当にそうだったかどうかは分からない。実は既に十分な傍受能力を持っているがそれを隠すためにこういうことを喋ったのかもしれない)。

しかしながら日本政府職員(エンドユーザーとも原文で呼ばれている)によれば、日本にはプライバシー法(字面からは個人情報保護法のことかと思われる)を諜報機関が回避して行動するための法制度がないのが困った点であるという。また同法があるのでこの装置の導入に財務省(あるいは、省庁内の会計課)から予算を取るのは難しいのではないかという生々しい話をしてくれている。

なので次の目標は予算を付けるための調整を日本政府の情報機関にお願いすることだ、とこのメールは締めくくっている。ちなみに日本の諜報機関員の大部分が分かるのは簡単な英語だけだったらしいが、民間人の通訳さんが3人いたおかげで意思疎通が助かったそうである。

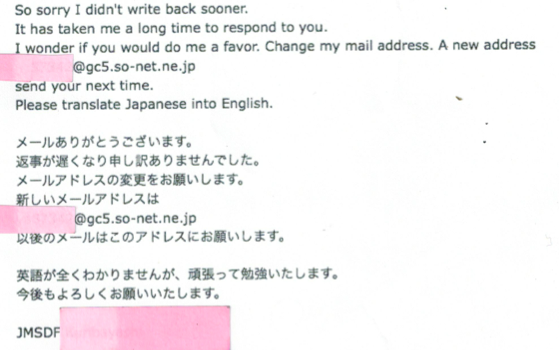

付言すると、この流出事故により少なくとも日本側の責任者および、海上自衛隊員1名の名前と、後掲の防衛省技術研究本部職員の氏名メールアドレスが流出しており、少なくともメアドはダメージコントロールのために変えた方がいいと思われる(実際、このハッキング社へのハッキングの背後には他国の政府機関がいるという見方をロイターが伝えている。事件の海外報道や続報についてはこのリンク先がとても詳しく早く、網羅的と思われるので興味のある方は参照されたい)。

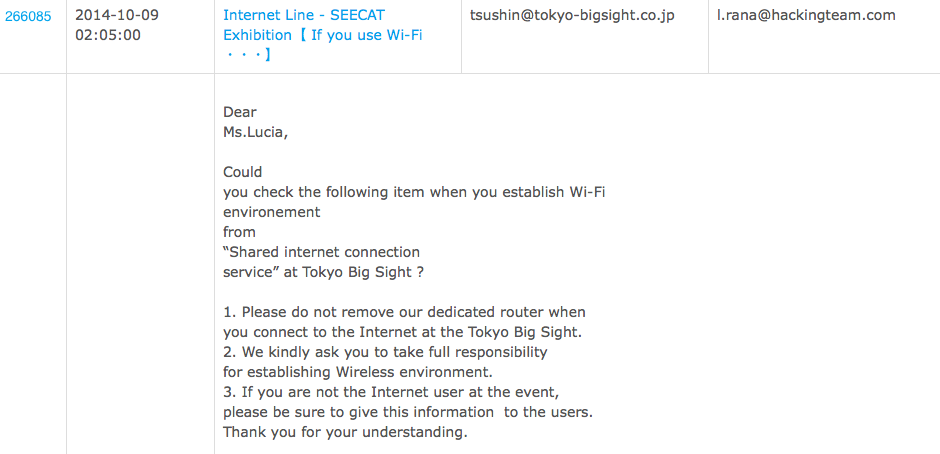

そして、同社(ちなみにハッキングされた後はツイッターアカウント名を Hacked Teamに書き換えられたという)のスタッフは昨年10月に、コミケや東京モーターショーなどで有名な東京ビックサイトのseecatというイベント(シークレットとSeacatをかけたのだろうか)を訪れていることも判明。

これは、ビックサイトでは毎年のように開かれているseecat という警察・防衛などの関係者以外が入場できないインテリジェンス関係企業の展示会である。

(あまり知名度が高いとも思えないイベントだが、やたらとたくさん魚拓を取った後があるのは、情報機関関係者がやったのだろうか。)

そして2014年のseecatでは、防衛省職員とコンタクトしていることも匿名のネットユーザーの指摘で分かっているが、メールアドレス(cs.trdi.mod.go.jp)からすると防衛省技術研究本部の職員である。機密性の高い情報を扱う機関の職員メールアドレスは、所属組織と関係を類推されにくいものに変えた方がいいかもしれない。

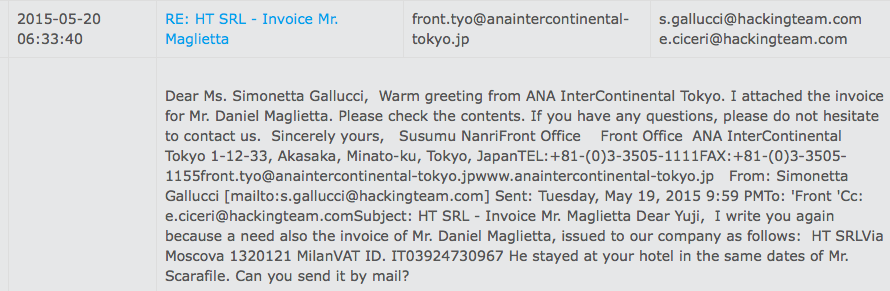

なお2014年、seecatの時はインターコンチネンタルベイに泊まったようであり、このイベントseecatは「テロ対策特別装備展」と銘打って今年も開催予定で、今回もハッキング社は来るつもりのようである(今回は、前回よりも少し高級なANAインターコンチネンタルをもう予約している)。ただし、BBC報道によれば各国の情報機関はジャーナリストや社会活動家の監視にこのツールを使っているとメールから推測されるという。

【*2015年7月17日追記】新たに発見された別のメールにより、2015年4月28日に会談したのはPSIA(公安調査庁)だったと確定できた。

関係記事リンク ハッキングされた諜報企業 Hacking Team グーグル、Microsoft、Huaweiなどの通信企業と接触 漏洩文書で判明

関連記事リンク ウィキリークス流出 アメリカ大使館機密公電で判明 「閣僚選任の『身体検査』は警察庁が担当」 河野太郎氏が米国へ情報提供 (旧エコーニュース)

関連記事リンク 「安倍晋三総理の意思決定は独善的」〜アメリカ大使館機密文書 第一次安倍内閣時の評価が、ウィキリークス流出文書に存在(旧エコーニュース)

関連記事リンク 日本のインテリジェンス、自衛隊と産経新聞にセキュリティホール、警察も捜査に偏重 ウィキリークス漏洩・アメリカ秘密公電で判明 (旧エコーニュース)

以下、現行法で公安調査庁がハッキングチーム社のシステムを利用した場合の法令上の問題点を追記する(2015年7月24日)。

公安調査庁の職員はプライバシー法が問題と言ったとされるが、刑事法上は不正アクセス禁止法が問題になる。というのは勝手に他人のスマートフォン(不正アクセス禁止法にいう電子計算機)やPCへワイアレスでアクセスしてモニタを見たり、カメラをアクティベートさせたりする行為は、同法の4条2号にいう「アクセス制御機能を有する特定電子計算機に電気通信回線を通じて当該アクセス制御機能による特定利用の制限を免れることができる情報(識別符号であるものを除く。)又は指令を入力して当該特定電子計算機を作動させ、その制限されている特定利用をし得る状態にさせる行為」となると考えられるからである。

したがって問題となるのはプライバシー法ではない(この点は通訳のミスか、あるいは公安調査庁ないしハッキング社の勘違いである)。